【重要】OpenSSLのCCS脆弱性について

Apache等のウェブサーバーにおいて標準的に利用されているOpenSSLに、非常に危険度が高い脆弱性が発見されました。IT関連のセキュリティ情報発信などを行うJVNならびに情報処理推進機構より注意喚起として報告されています。

- JVN#61247051

OpenSSL における Change Cipher Spec メッセージの処理に脆弱性

- IPA 独立行政法人 情報処理推進機構

「OpenSSL」における Change Cipher Spec メッセージ処理の脆弱性対策について(JVN#61247051)

http://www.ipa.go.jp/security/ciadr/vul/20140606-jvn.html

この脆弱性による影響

一般利用者やウェブサイト運営者が知らないうちに、通信経路上の攻撃者はこの脆弱性を悪用し、暗号通信の内容を閲覧、通信に介入できる可能性があります。

これにより、以下のような重要な情報が漏えいするリスクがあります。

- ユーザー名

- パスワード

- データベースの接続情報やパスワード

- その他、全ての通信情報

※二次被害について

ユーザー名とパスワードが漏えいした場合、必要な対策を講じた後でも自由に重要な情報を閲覧されてしまいますので早急な対応が必要になります。

お客様へのお願いとお知らせ

弊社パッケージ製品をご利用中のお客様

対象製品名:Active! mail, Active! hunter, Active! gate, Active! vault, Active! prime

弊社パッケージ製品のご利用に際し OpenSSLを用いてSSL通信を行っておられるお客様は OpenSSLのバージョンをご確認の上、アップデートを実施してください。

注)本脆弱性はSSL通信のサーバー側、クライアント側で影響のあるバージョンが異なります。

OpenSSLの対象バージョン

- サーバ側:

OpenSSL 1.0.1 系列のうち 1.0.1g およびそれ以前 - クライアント側:

OpenSSL 1.0.1 系列のうち 1.0.1g およびそれ以前

OpenSSL 1.0.0 系列のうち 1.0.0l およびそれ以前

OpenSSL 0.9.8 系列のうち 0.9.8y およびそれ以前

※詳細についてはOSのサポート元にお問い合わせください。

弊社にお問い合わせを多くいただいているRed Hat Enterprise Linuxについては、以下の状況を確認しております。

- Red Hat Enterprise Linux 6は影響を受けます

- Red Hat Enterprise Linux 5は影響を受けます

- Red Hat Enterprise Linux 4は影響を受けます

影響のあるRed Hat Enterprise Linux 6については、openssl-1.0.1e-16.el6_5.14以降のバージョンにおいてバックポートされた修正が含まれております。

参考URL https://access.redhat.com/site/ja/articles/910043

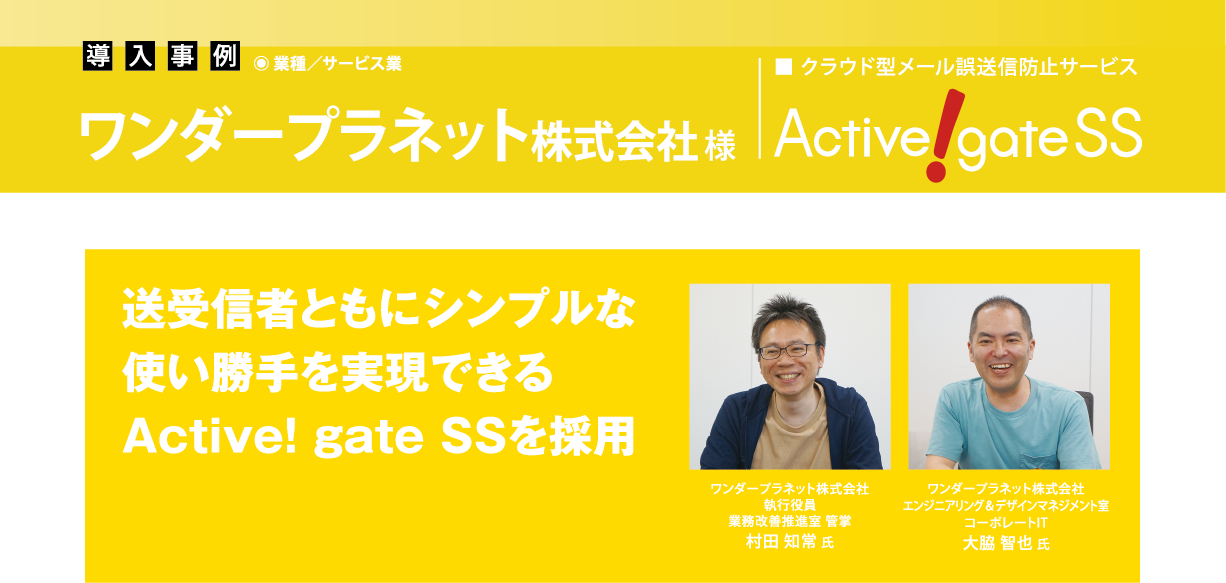

弊社クラウドサービスをご利用中のお客様

対象製品名:Active! world、Active! gate SS、Active! vault SS

当該脆弱性には該当しませんのでご安心ください。