【重要】OpenSSLの脆弱性にご注意ください!

Apache等のウェブサーバーにおいて標準的に利用されているOpenSSLに、非常に危険度が高い脆弱性が発見されました。いわゆるHeartbleed問題と呼ばれるもので、現在、OpenSSLにシステムのメモリ上の情報を第三者に読み取られる脆弱性が存在することが、IT関連のセキュリティ情報発信などを行うJPCERTならびに情報処理推進機構より注意喚起として報告されています。

- JPCERTコーディネーションセンター

OpenSSLの脆弱性に関する注意喚起

https://www.jpcert.or.jp/at/2014/at140013.html

- IPA 独立行政法人 情報処理推進機構

OpenSSLの脆弱性対策について(CVE-2014-0160)

http://www.ipa.go.jp/security/ciadr/vul/20140408-openssl.html

この脆弱性による影響

SSLで保護されているはずの通信にも関わらずシステムのメモリが第三者に閲覧され、SSL証明書の秘密鍵やパスワードなどの情報を閲覧される可能性があります。

これにより、以下のような重要な情報が漏えいするリスクがあります。

- ユーザー名

- パスワード

- データベースの接続情報やパスワード

- その他、全ての通信情報

※二次被害について

ユーザー名とパスワードが漏えいした場合、必要な対策を講じた後でも自由に重要な情報を閲覧されてしまいますので早急な対応が必要になります。

お客様へのお願いとお知らせ

弊社パッケージ製品をご利用中のお客様

対象製品名:Active! mail, Active! hunter, Active! gate, Active! vault, Active! prime

弊社パッケージ製品のご利用に際し OpenSSLを用いてSSL通信を行っておられるお客様は OpenSSLのバージョンをご確認の上、後述する必要な対策を講じてくださいますようお願いします。

OpenSSLの対象バージョン

- OpenSSL 1.0.1から1.0.1f

- OpenSSL 1.0.2-betaから1.0.2-beta1

※詳細についてはOSのサポート元にお問い合わせください。

弊社にお問い合わせを多くいただいているRed Hat Enterprise Linuxについては、以下の状況を確認しております。

- Red Hat Enterprise Linux 6は影響を受けます

- Red Hat Enterprise Linux 5は影響を受けません

- Red Hat Enterprise Linux 4は影響を受けません

影響のあるRed Hat Enterprise Linux 6については、openssl-1.0.1e-16.el6_5.7以降のバージョンにおいてopenssl-1.0.1gよりバックポートされた修正が含まれております。

参考URL>> https://access.redhat.com/site/ja/solutions/785993

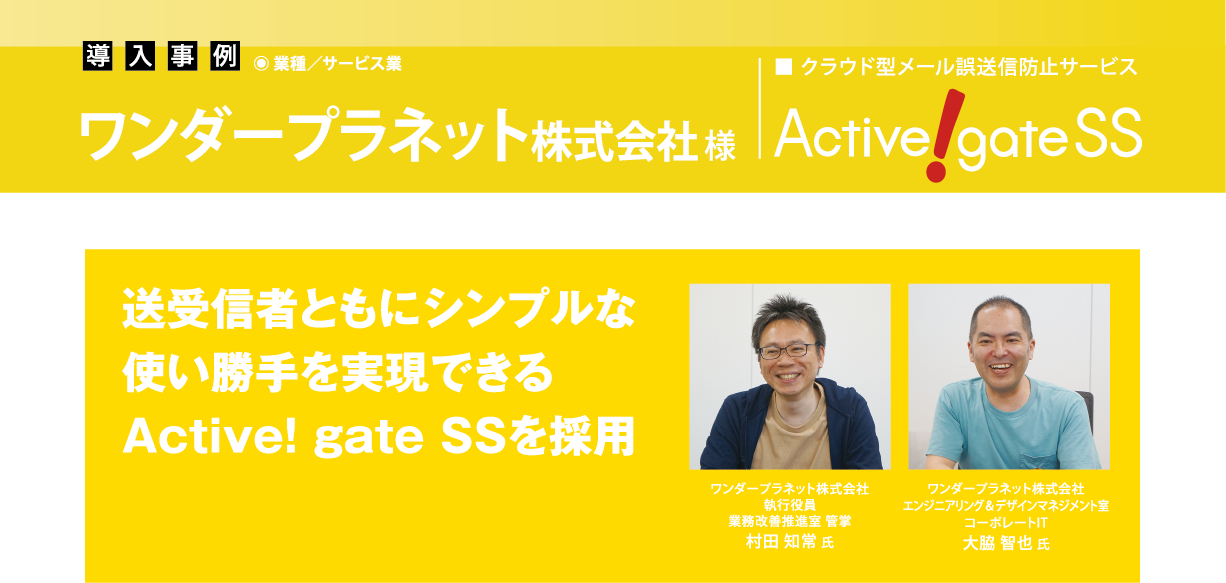

弊社クラウドサービスをご利用中のお客様

対象製品名:Active! world、Active! gate SS、Active! vault SS

当該脆弱性には該当しませんのでご安心ください。

必要な対策

対象の OpenSSLのバージョンをご利用の場合は、以下の全ての手順を早急に対策を講じる必要があります。

秘密鍵が第三者に盗まれているケースも考えられ、この場合それを検証する方法がありません。

また、SSL証明書をご利用の場合には、OpenSSLのバージョンアップだけでなく秘密鍵の再生成とそれに伴うSSL証明書の再発行・再インストールも必要となります。

- OpenSSLを最新のバージョンにする(OpenSSL 1.0.1g)

※OSのディストリビューターから出されているパッチを適用する(CentOSなど)方法もございます。

- 新たに秘密鍵を生成し直す

- 新たにCSRを発行し直す

- SSL証明書の再発行を受ける

- 再発行を受けた SSL証明書をインストールし、従来のSSL証明書を失効させる

- パスワードなどの重要な情報の漏洩の懸念がある場合は変更する

※大手SSL証明書の発行事業者では SSL証明書の再発行を無償で行っている場合があります。

- グローバルサイン社

https://jp.globalsign.com/information/important/detail.php?no=1396947073

- セコム社

https://www.secomtrust.net/service/pfw/news/oshirase20140409.html

- 上記以外の事業者の SSL証明書も無償で再発行を受けられる場合がありますので、

SSL証明書の発行事業者様へご確認いただくことをお勧めいたします。